Tin Tức

Phần mềm đào tiền ảo nhắm mục tiêu Windows và Linux

Một mạng botnet đào tiền mã hóa được phát hiện gần đây đang tích cực quét các máy chủ doanh nghiệp Windows và Linux dễ bị tấn công, đồng thời lây nhiễm chúng bằng phần mềm khai thác tiền điện tử Monero (XMRig) và phần mềm độc hại với khả năng tự lây lan.

Được phát hiện lần đầu tiên bởi các nhà nghiên cứu bảo mật của Alibaba Cloud vào tháng 2 với tên gọi Sysrv-hello và hoạt động từ tháng 12 năm 2020, mạng botnet bị phát hiện bởi các nhà nghiên cứu tại Lacework Labs và Juniper Threat Labs sau một loạt hoạt động trong tháng 3.

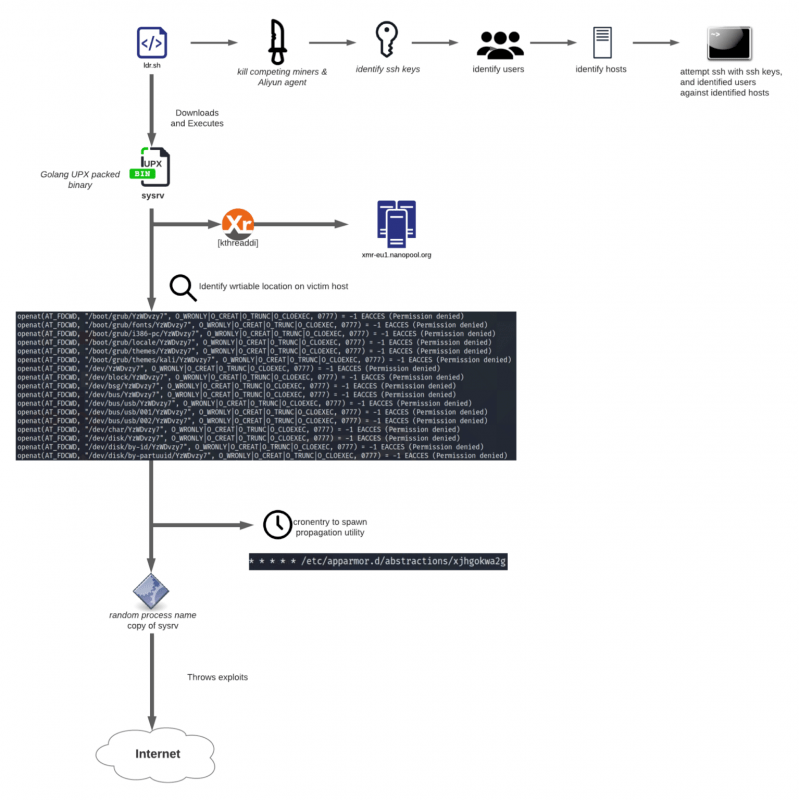

Lúc đầu, nó sử dụng kiến trúc nhiều thành phần với các mô-đun khai thác và sâu máy tính, mạng botnet đã được nâng cấp để sử dụng một tệp nhị phân duy nhất có khả năng khai thác và tự động phát tán phần mềm độc hại sang các thiết bị khác.

Một trong những chứ năng của Sysrv-hello đó là tích cực quét trên Internet để tìm các hệ thống dễ bị tấn công, mạng botnet này đặc biệt chú ý tới việc khai thác nhắm mục tiêu vào các lỗ hổng cho phép nó thực thi mã độc từ xa và biến chúng thành một phần của mạng botnet, sau đó triển khai các chương trình khai thác Monero.

Lacework cho biết, những kẻ tấn công “đang nhắm mục tiêu các dịch vụ đám mây thông qua các lỗ hổng thực thi mã từ xa/chèn mã từ xa trong PHPUnit, Apache Solar, Confluence, Laravel, JBoss, Jira, Sonatype, Oracle WebLogic và Apache Struts để có được quyền truy cập ban đầu.”

Sau khi xâm nhập và xóa các thợ đào tiền điện tử cạnh tranh tồn tại trên máy chủ mục tiêu, phần mềm độc hại cũng sẽ lây lan các thiệt bị trên mạng trong các cuộc tấn công dò mật khẩu bằng cách sử dụng khóa riêng SSH được thu thập từ nhiều vị trí khác nhau trên các máy chủ bị nhiễm.

Lacework nói rằng: “Kẻ tấn công mở rộng thiết bị khai thác được thực hiện thông qua các khóa SSH có sẵn trên máy nạn nhân và các máy chủ được xác định từ tệp lịch sử bash, tệp cấu hình ssh và tệp known_hosts.”

Sau khi hoạt động của mạng botnet tăng mạnh vào tháng 3, Juniper đã xác định được sáu lỗ hổng được khai thác bởi các mẫu phần mềm độc hại được liệt kê ở dưới đây:

- Mongo Express RCE (CVE-2019-10758)

- XML-RPC (CVE-2017-11610)

- Saltstack RCE (CVE-2020-16846)

- Drupal Ajax RCE (CVE-2018-7600)

- ThinkPHP RCE (no CVE)

- XXL-JOB Unauth RCE (no CVE)

Một vài lỗ hổng khác cũng được sử dụng bởi mạng botnet bao gồm:

- Laravel (CVE-2021-3129)

- Oracle Weblogic (CVE-2020-14882)

- Atlassian Confluence Server (CVE-2019-3396)

- Apache Solr (CVE-2019-0193)

- PHPUnit (CVE-2017-9841)

- Jboss Application Server (CVE-2017-12149)

- Sonatype Nexus Repository Manager (CVE-2019-7238)

- Jenkins brute force

- WordPress brute force

- Apache Hadoop Unauthenticated Command Execution via YARN ResourceManager (No CVE)

- Jupyter Notebook Command Execution (No CVE)

- Tomcat Manager Unauth Upload Command Execution (No CVE)

Nhóm Lacework Labs đã khôi phục thành công tệp cấu hình khai thác XMrig trong phần mềm độc hại Sysrv-hello đã giúp họ tìm thấy một trong các ví Monero được botnet sử dụng để thu thập Monero được khai thác trên nhóm khai thác F2Pool.

Các mẫu mới nhất được phát hiện trong thực tế cũng đã hỗ trợ thêm cho nhóm khai thác Nanopool sau khi loại bỏ hỗ trợ MineXMR.

Mặc dù ví này chỉ chứa hơn 12 XMR (khoảng 4.000 đô la), các botnet đào tiền mã hóa thường xuyên sử dụng nhiều hơn một ví được liên kết với nhiều nhóm khai thác để thu thập tiền điện tử kiếm được. Với việc có nhiều ví khác nhau, nên mỗi ví thường chỉ chứa một số tiền điện tử khá nhỏ.

Ví dụ: một ví khác được kết nối với Nanopool và được các nhà nghiên cứu Juniper phát hiện có chứa 8 XMR (gần 1.700 USD) được thu thập từ ngày 1 tháng 3 đến ngày 28 tháng 3.

Sysrv-hello không phải là mã độc duy nhất trên Internet để sử dụng sức mạnh tính toán miễn phí, vì các mạng botnet khác cũng đang tích cực cố gắng kiếm tiền từ việc khai thác và sử dụng tài nguyên của các máy chủ dễ bị tấn công để khai thác tiền điện tử Monero.

Các nhà nghiên cứu của 360 Netlab đã phát hiện ra một phiên bản đang hoạt động tích cực và nâng cấp của mạng botnet đào tiền mã hóa z0Miner đang cố gắng lây nhiễm các máy chủ Jenkins và ElasticSearch dễ bị tấn công để khai thác Monero.

Gần đây, nhóm ứng phó sự cố Nocturnus của Cybereason đã phát hiện mạng botnet Prometei, được phát hiện lần đầu tiên vào năm ngoái và hoạt động ít nhất là từ năm 2016, hiện đang triển khai các công cụ khai thác Monero trên các máy chủ Microsoft Exchange chưa được vá lỗi.

Theo Bleepingcomputer