Tin Tức

TrendMicro vá lỗ hổng thực thi mã trong công cụ loại bỏ phần mềm độc hại Anti-Threat Toolkit

Trend Micro vừa vá một lỗ hổng thực thi mã từ xa mức độ nghiêm trọng cao trong Bộ công cụ loại bỏ phần mềm độc hại Anti-Threat Toolkit (ATTK) của mình.

Công cụ ATTK của Trend Micro cho phép người dùng thực hiện dò quét hệ thống của họ và loại bỏ rootkit, ransomware, MBR và các loại lây nhiễm phần mềm độc hại khác.

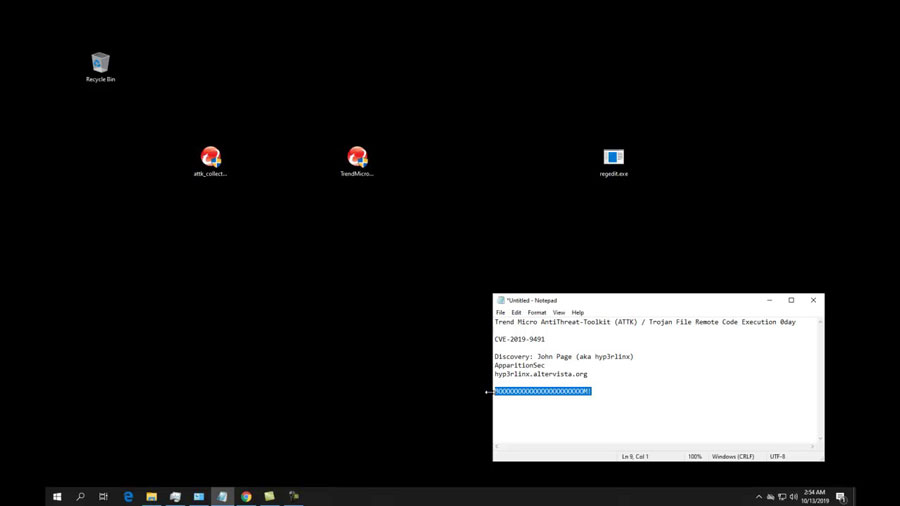

Nhà nghiên cứu John Page, còn được biết đến là hyp3rlinx, phát hiện ra rằng kẻ tấn công có thể lạm dụng ATTK để thực thi mã tùy ý trên một hệ thống mục tiêu bằng cách cài các tệp độc hại có tên cmd.exe hoặc Regedit.exe trong cùng thư mục với ATTK. Khi bắt đầu quét, các tệp độc hại sẽ được thực thi bởi ứng dụng.

Nhà nghiên cứu đã công bố một video cho thấy cách thức hoạt động của cuộc tấn công:

Trend Micro đã được thông báo về lỗ hổng, CVE-2019-9491, vào ngày 9/9 và một bản vá đã được tung ra vào ngày 18/10 trong phiên bản 1.62.0.1223. Phiên bản 1.62.0.1218 trở xuống trên Windows bị ảnh hưởng bởi lỗ hổng này.

Các công cụ khác như WCRY Patch Tool và OfficeScan Toolbox cũng tích hợp ATTK và cũng nhận được các bản cập nhật để giải quyết vấn đề.

“Khai thác loại lỗ hổng này thường yêu cầu kẻ tấn công có quyền truy cập (vật lý hoặc từ xa) vào một máy tồn tại lỗ hổng. Ngoài việc áp dụng kịp thời các bản vá và giải pháp cập nhật, khách hàng cũng nên xem xét quyền truy cập từ xa vào các hệ thống quan trọng và đảm bảo các chính sách và bảo mật vòng ngoài được cập nhật. Mặc dù việc khai thác có thể cần một số điều kiện cụ thể, Trend Micro khuyến khích khách hàng cập nhật lên các phiên bản mới nhất càng sớm càng tốt”, Trend Micro cho biết.

Theo Security Week