Xu Hướng & Thị Trường

Bản vá không chính thức cho lỗ hổng zero-day trong Windows MoTW

Một bản vá không chính thức được phát hành cho lỗ hổng zero-day đang bị khai thác tích cực trong thực tế. Lỗ hổng cho phép các tệp được ký bằng chữ ký không đúng định dạng vượt qua cảnh báo bảo mật Mark-of-the-Web trong Windows 10 và Windows 11.

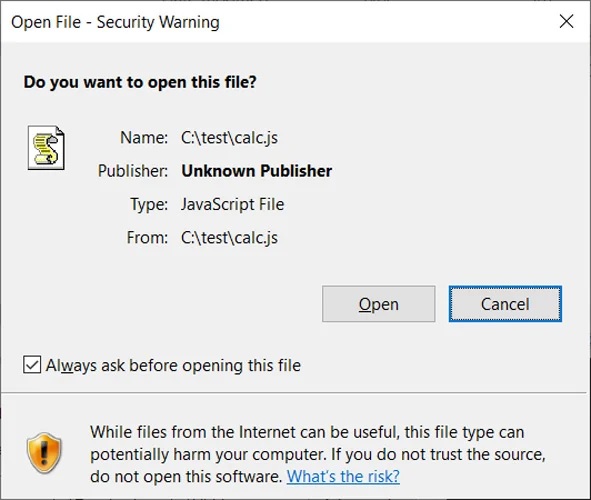

Cụ thể, hacker đang sử dụng các tệp JavaScript độc lập để cài ransomware Magniber trên thiết bị của nạn nhân. Khi người dùng tải xuống tệp từ Internet, Microsoft sẽ thêm flag Mark-of-the-Web vào tệp, khiến hệ điều hành hiển thị cảnh báo bảo mật khi tệp được khởi chạy, như hình dưới đây. Tuy nhiên, dù các tệp JavaScript Magniber này chứa Mark-of-a-Web, Windows lại không hiển thị bất kỳ cảnh báo bảo mật nào khi chúng được khởi chạy.

Các nhà nghiên cứu đã phát hiện ra rằng các tệp JavaScript được ký điện tử bằng một chữ ký không đúng định dạng. Khi mở một tệp độc hại có một trong các chữ ký không đúng định dạng này, thay vì bị Microsoft SmartScreen gắn flag và hiển thị cảnh báo bảo mật, Windows sẽ tự động cho phép chương trình chạy.

Hình ảnh bên dưới minh họa cách lỗ hổng cho phép một tệp (‘calc-othersig.js’) có chữ ký không đúng định dạng vượt qua cảnh báo bảo mật Mark-of-the-Web.

Microsoft vẫn đang điều tra về lỗ hổng.

Bản vá miễn phí không chính thức được phát hành

Cho đến khi Microsoft phát hành bản cập nhật chính thức để giải quyết lỗ hổng này, 0patch đã phát triển các bản vá miễn phí cho các phiên bản Windows bị ảnh hưởng sau:

- Windows 11 v21H2

- Windows 10 v21H2

- Windows 10 v21H1

- Windows 10 v20H2

- Windows 10 v2004

- Windows 10 v1909

- Windows 10 v1903

- Windows 10 v1809

- Windows 10 v1803

- Windows Server 2022

- Windows Server 2019

Theo Bleeping Computer