Xu Hướng & Thị Trường

Cảnh báo lỗ hổng RCE trên Sophos Firewall đang bị khai thác thực tế

Sophos hôm nay cảnh báo về lỗ hổng an ninh nghiêm trọng trong sản phẩm Firewall của hãng đang bị khai thác trong thực tế.

“Sophos giám sát thấy lỗ hổng này được sử dụng để nhắm mục tiêu vào một nhóm nhỏ các tổ chức cụ thể, chủ yếu ở khu vực Nam Á“, nhà cung cấp phần mềm và phần cứng an ninh cảnh báo.

“Chúng tôi đã thông báo trực tiếp cho từng tổ chức này. Sophos đang tiếp tục điều tra và sẽ cung cấp thêm thông tin chi tiết“.

Có mã theo dõi CVE-2022-3236, lỗ hổng được tìm thấy trong User Portal và Webadmin của Sophos Firewall, cho phép kẻ tấn công thực thi mã (RCE).

Hãng cho biết họ đã phát hành các bản vá cho các phiên bản Sophos Firewall bị ảnh hưởng bởi lỗ hổng này (v19.0 MR1 (19.0.1) trở lên) và sẽ tự động triển khai cho tất cả các trường hợp bởi các bản cập nhật tự động được bật theo mặc định.

“Người dùng Sophos Firewall không cần thực hiện bất kỳ thao tác nào khi tính năng ‘Cho phép tự động cài đặt các bản vá quan trọng (hotfix)’ được bật trên các phiên bản đã được khắc phục. Mặc định tính năng này được bật“, Sophos giải thích.

Tuy nhiên, hãng cho biết thêm rằng người dùng phiên bản Sophos Firewall cũ hơn sẽ phải nâng cấp lên phiên bản được hỗ trợ để nhận bản vá cho lỗ hổng CVE-2022-3236.

Hãng cũng cung cấp thông tin chi tiết về việc bật tính năng cài đặt hotfix tự động và kiểm tra xem hotfix đã được cài đặt thành công hay chưa.

Sophos cũng cung cấp một giải pháp cho những khách hàng không thể vá ngay phần mềm bị ảnh hưởng bởi lỗ hổng, bằng cách đảm bảo rằng User Portal và Webadmin của tường lửa không thể truy cập WAN.

“Vô hiệu hóa quyền truy cập WAN vào User Portal và Webadmin bằng cách làm theo các hướng dẫn về truy cập thiết bị và thay vào đó sử dụng VPN và/hoặc Sophos Central (ưu tiên) để truy cập và quản lý từ xa“, hãng cho biết thêm.

Các lỗ hổng Sophos Firewall đã bị nhắm mục tiêu trong các cuộc tấn công

Việc cập nhật bản vá cho các lỗi trên Sophos Firewall là cực kỳ quan trọng, đặc biệt là vì đây không phải là lỗ hổng đầu tiên bị khai thác trong thực tế.

Ví dụ: Sophos đã vá một lỗi Sophos Firewall nghiêm trọng tương tự (CVE-2022-1040) vào tháng 3, được phát hiện trong User Portal và Webadmin, cho phép hacker bỏ qua xác thực và thực thi mã tùy ý.

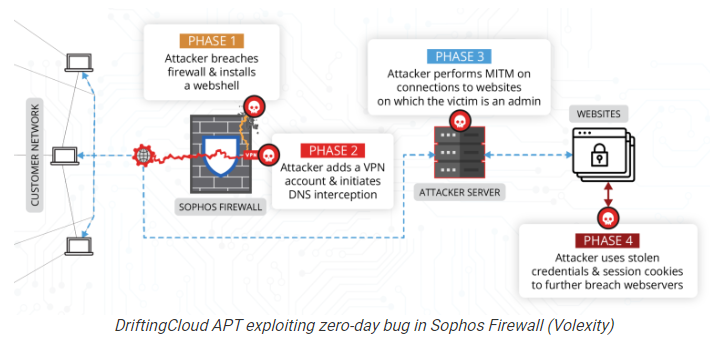

Cũng như CVE-2022-3236, lỗ hổng đã bị khai thác trong các cuộc tấn công chủ yếu tập trung vào các tổ chức từ Nam Á. Khi Volexity phát hiện lỗ hổng, một nhóm hacker Trung Quốc được theo dõi dưới tên DriftingCloud đã khai thác CVE-2022-1040 như một 0day kể từ đầu tháng 3, khoảng ba tuần trước khi Sophos phát hành các bản vá.

Hacker đã lạm dụng lỗ hổng 0day SQL injection trên XG Firewall từ đầu năm 2020 với mục tiêu đánh cắp dữ liệu nhạy cảm như tên người dùng và mật khẩu.

Trong các cuộc tấn công, hacker sử dụng trojan Asnarök để thử và lấy cắp thông tin xác thực tường lửa từ các phiên bản XG Firewall ảnh hưởng bởi lỗ hổng.

Lỗ hổng 0day này cũng đã bị khai thác để đẩy các payload mã độc tống tiền Ragnarok lên các mạng doanh nghiệp Windows.

Nguồn BleepingComputer