Xu Hướng & Thị Trường

Hacker phát tán phần mềm độc hại thông qua máy chủ Microsoft Exchange

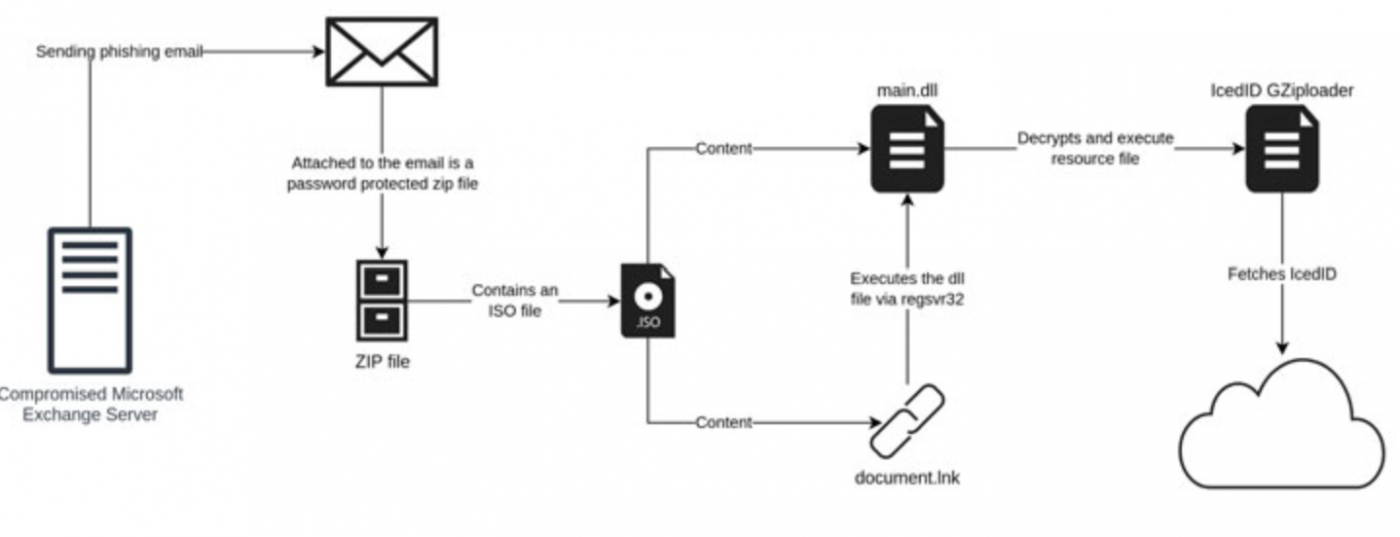

Một chiến dịch lừa đảo email vừa được phát hiện. Trong đó, tin tặc triển khai phần mềm đánh cắp thông tin IcedID thông qua khai thác lỗi trên các máy chủ Microsoft Exchange có kết nối Internet.

Theo công ty an ninh mạng Intezer, “Tin tặc sử dụng kỹ thuật tấn công phi kỹ thuật chiếm quyền điều khiển các cuộc trò chuyện. Một thư trả lời giả mạo tương ứng cho một email bị đánh cắp trước đó đang được sử dụng như một cách để thuyết phục người nhận mở tệp đính kèm. Điều này làm tăng độ tin cậy của email lừa đảo và tăng tỷ lệ mở tệp đính kèm độc hại.”

Chiến dịch lừa đảo này được phát hiện vào giữa tháng 3 năm 2022, nhằm vào các tổ chức trong lĩnh vực năng lượng, chăm sóc sức khỏe, luật và dược phẩm.

IcedID, hay còn gọi là BokBot, có chức năng khá giống với TrickBot và Emotet, là một trojan ngân hàng, được phát triển với nhiều tính năng nâng cao như một ransomware, đồng thời tích hợp công cụ Cobalt Strike.

BokBot có khả năng kết nối với một máy chủ từ xa và tải xuống các công cụ và mã độc hại cần thiết, cho phép hacker thực hiện các hoạt động sau khi thâm nhập và mở rộng phạm vi tấn công vào các mạng bị ảnh hưởng để phát tán thêm phần mềm độc hại.

Vào tháng 6 năm 2021, công ty Proofpoint đã tiết lộ một loại phần mềm độc hại mới, trong đó tin tặc xâm nhập vào các mạng mục tiêu thông qua các phần mềm độc như IcedID để triển khai các ransomware Egregor, Maze và REvil.

Các chiến dịch phát tán IcedID trước đó sử dụng các biểu mẫu liên hệ trên trang web để gửi các liên kết có chứa phần mềm độc hại đến các tổ chức. Tuy nhiên, phiên bản gần đây của IcedID tấn công vào các máy chủ Microsoft Exchange tồn tại lỗ hổng để gửi các email được cá nhân hóa cho một tài khoản bị xâm nhập. Điều này cho thấy, tin tặc đã chuẩn bị khá kỹ lưỡng cho chiến dịch lừa đảo này.

Nhà nghiên cứu Joakim Kennedy và Ryan Robinson cho biết: “Thay vì sử dụng macro trong tệp tài liệu Office, tin tặc chèn mã độc vào tệp ISO sử dụng các tệp LNK và DLL. Việc sử dụng tệp ISO cho phép hacker vượt qua các cơ chế bảo vệ Mark-of-the-Web, dẫn đến thực thi phần mềm độc hại mà không có cảnh báo cho người dùng.“

Với các email bị đánh cắp, hacker sẽ gửi các thư trả lời có nội dung phù hợp để tăng tỷ lệ mở các tệp độc hại. Nhà nghiên cứu kết luận: “Việc gửi email lừa đảo dựa trên việc chiếm quyền điều khiển các cuộc trò chuyện là một kỹ thuật tấn công phi kỹ thuật khá hiệu quả, có thể làm tăng tỷ lệ lừa đảo thành công. Bằng cách sử dụng phương pháp này, email có vẻ hợp pháp hơn và được gửi tới người nhận một cách bình thường mà không gặp trở ngại nào từ các sản phẩm an ninh.”

Theo thehackernews