Xu Hướng & Thị Trường

Mã độc Symbiote lây nhiễm tất cả các tiến trình trên Linux

Một mã độc Linux có tên Symbiote mới được phát hiện lây nhiễm tất cả các tiến trình đang chạy trên máy, đánh cắp thông tin tài khoản quản trị và hoạt động như một backdoor.

Mã độc như một ký sinh trùng, lây nhiễm vào tất cả các tiến trình trên máy mà không để lại dấu vết, ngay cả kiểm tra chuyên sâu rất tỉ mỉ cũng rất khó phát hiện ra.

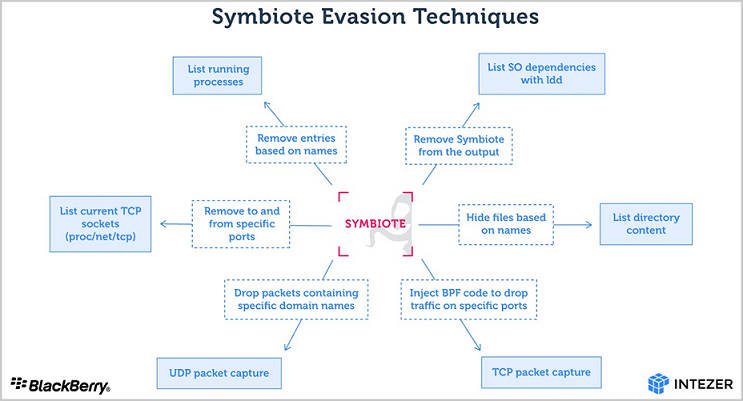

Mã độc sử dụng BPF (Berkeley Packet Filter) để theo dõi các gói tin và nó cũng ẩn kênh giao tiếp của nó để tránh sự phát hiện của các công cụ an ninh.

Mã độc được phát hiện bởi các chuyên gia nghiên cứu bảo mật của BlackBerry và Intezer Labs. Theo họ, mã độc được phát triển tích cực vào năm ngoái.

Sử dụng thư viện để lây nhiễm hệ thống

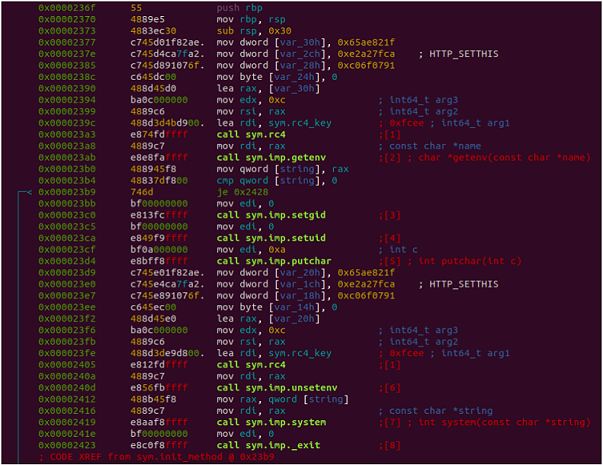

Thay vì ở dạng thực thi, mã độc ở dạng thư viện (SO – giống như các thư việ DLL trên Windows), nó được tải và thực thi vào các tiến trình đang chạy bằng cách sử dụng chỉ thị LD_PRELOAD để dành quyền ưu tiên so với các SO khác.

Bở vì mã độc được tải và chạy đầu tiên nên nó có thể hook các thư việ “libc” và “libpcap”, từ đó thực hiện các hành vi như ẩn chính nó, ẩn tiến trình bị lây nhiễm, ẩn các file khác mà nó tạo ra…

Trong một báo cáo, các chuyên gia an ninh mạng cho biết: “Khi nó lây nhiễm được vào tiến trình, nó có thể tự chọn những thứ được phép hiển thị”. “Khi quản trị viên bắt đầu bắt các gói tin để phát hiện một số lưu lượng mạng đáng ngờ. Mã độc sẽ lây nhiễm vào chính phần mềm và sử dụng hook BPF để lọc ra các kết quả tiết lộ hoạt động của nó”.

Để ẩn các hoạt động mạng độc hại của nó trên máy tính, mã độc loại bỏ các kết nối mà nó muốn ẩn, lọc các gói tin qua BPF và loại bỏ các lưu lượng UDP đến các tên miền trong danh sách của nó.

Backdoor và đánh cắp dữ liệu

Mã độc chủ yếu được sử dụng để đánh cắp các thông tin xác thực tài khoản Linux bằng cách sử dụng kỹ thuật hook libc, Đây là một nhiệm vụ rất quan trọng, khi chiếm được tài khoản quản trị viên, sẽ mở ra con được không giới hại truy cập vào toàn bộ hệ thống.

Mã độc cung cấp cho các nhà khai thác truy cập SSH thông qua dịch vụ PAM, đồng thời cũng cung cấp cách để có được đặc quyền root của hệ thống.

Mã độc nhắm mục tiêu chủ yếu vào lĩnh vực tài chính ở Mỹ Latinh, hoặc mạo danh các ngân hàng Brazil, cảnh sát liên bang…

Các nhà nghiên cứu kết luận: “Vì mã độc hoạt động dưới dạng user-rootkit nên việc phát hiện rất khó khăn. Giám sát mạng từ xa có thể sử dụng để phát hiện các kết nối DNS bất thường, các công cụ bảo mật AV, EDR phải được liên kết tĩnh để đảm bảo không bị nhiễm bở rootkit user”.

Mã độc có khả năng lẩn trốn cao và tăng cường tấn công trên Linux trong thời gian tới bởi tính phổ biến của hệ điều hành này. Chỉ mới tháng trước, người ta đã phát hiện mã độc BPFDoor sử dụng BPF để theo dõi các lưu lượng mạng đến và đi trên các máy chủ bị nhiễm.

Nguồn Bleepingcomputer.com