Xu Hướng & Thị Trường

Microsoft chặn các macro Office, hacker tìm cách thức tấn công mới

Hacker thường phát tán mã độc qua các tệp đính kèm có chứa macro độc hại. Tuy nhiên, chiến thuật này đang thay đổi kể từ sau khi khi Microsoft Office chặn mặc định các macro. Hacker bắt đầu chuyển sang các loại tệp mới như tệp đính kèm ISO, RAR và Windows Shortcut (LNK).

Macro VBA và XL4 là các chương trình nhỏ được tạo ra để tự động hóa các tác vụ lặp đi lặp lại trong ứng dụng Microsoft Office, có thể bị lợi dụng để tải, thả hoặc cài đặt phần mềm độc hại thông qua tệp đính kèm tài liệu Microsoft Office độc được gửi trong email lừa đảo.

Microsoft thông báo muốn chấm dứt việc lạm dụng hệ thống con trên Office bằng cách mặc định tự động chặn các macro và khiến việc kích hoạt chúng trở nên khó khăn hơn.

Dù Microsoft tốn rất nhiều thời gian để thực hiện thay đổi này trên Microsoft Office, nhưng cuối cùng đã có hiệu lực vào tuần trước.

Thông báo này đã kiến những nhóm vận hành mã độc tránh xa macro và bắt đầu thử nghiệm các phương pháp thay thế để lây nhiễm cho nạn nhân.

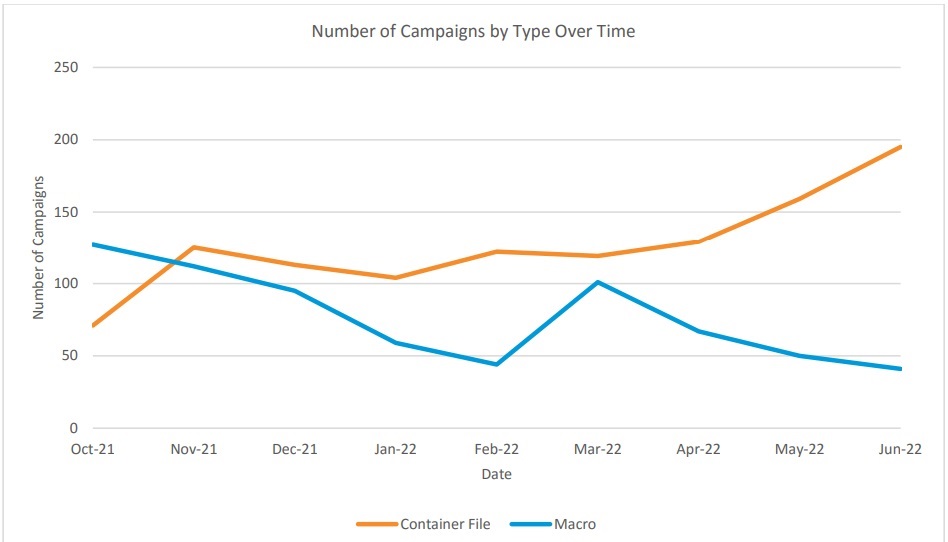

Trong một báo cáo mới của Proofpoint, các nhà nghiên cứu đã xem xét số liệu thống kê về chiến dịch mã độc từ tháng 10 năm 2021 đến tháng 6 năm 2022 và xác định sự chuyển dịch rõ ràng sang cách thức phát tán payload, ghi nhận mức giảm 66% trong việc sử dụng macro.

Đồng thời, việc sử dụng các tệp vùng chứa như ISO, ZIP và RAR tăng cao gần 175%.

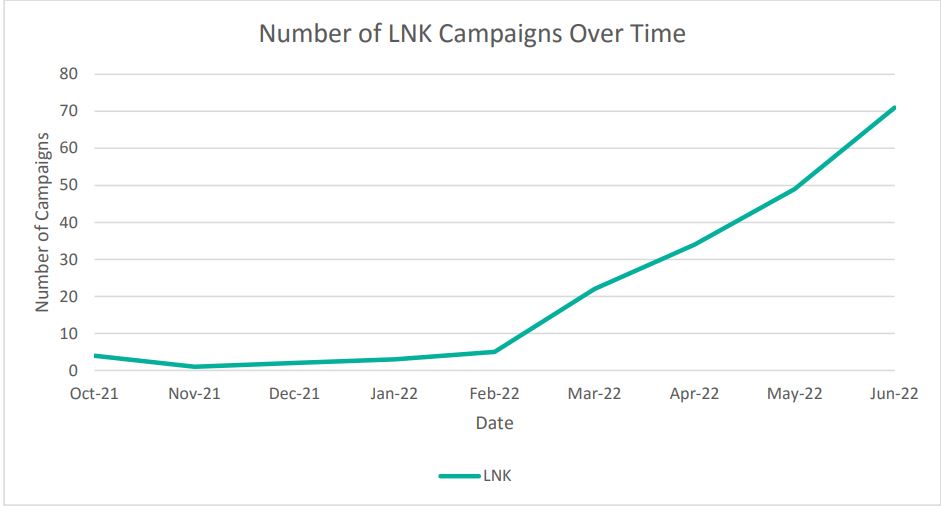

Việc sử dụng các tệp LNK bùng nổ sau tháng 2 năm 2022 tại thời điểm công bố của Microsoft bắt đầu có hiệu lực, tăng 1.675% so với tháng 10 năm 2021 và là vũ khí của 10 nhóm hacker được Proofpoint theo dõi.

Chúng tôi đã báo cáo về việc sử dụng tệp LNK của Emotet, Qbot và IcedID. Tất cả đều là giả mạo tài liệu Word để lừa người nhận mở.

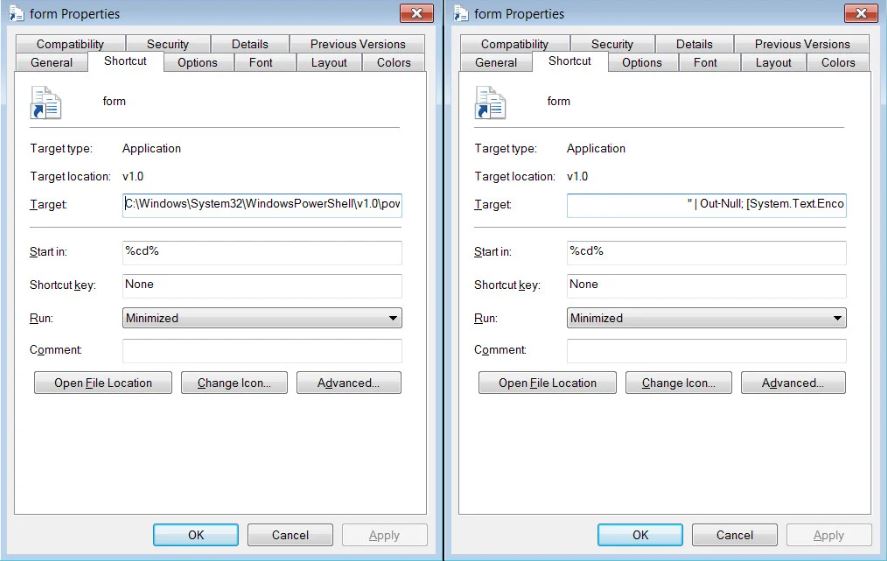

Tuy nhiên, các tệp liên kết này có thể được sử dụng để thực thi hầu hết mọi lệnh của người dùng, bao gồm thực thi các tập lệnh PowerShell tải xuống và thực thi mã độc từ các nguồn từ xa.

Cuối cùng, Proofpoint cũng quan sát thấy sự gia tăng đáng kể trong việc sử dụng các tệp đính kèm HTML thông qua kỹ thuật “chèn lậu” HTML (HTML smuggling) để thả tệp độc hại trên hệ thống máy chủ. Tuy nhiên, khối lượng phân phối tiếp tục duy trì ở mức nhỏ.

Mặc dù macro đã trở thành một phương pháp phát tán payload lỗi thời, các nguy cơ chỉ đơn thuần thay đổi chứ không phải được giải quyết hoặc giảm bớt.

Câu hỏi cần trả lời bây giờ là sự thay đổi đó ảnh hưởng như thế nào đến hiệu quả của các chiến dịch phát tán mã độc, vì việc thuyết phục người nhận mở các tệp .docx và .xls dễ dàng hơn nhiều so với việc yêu cầu họ giải nén các tệp lưu trữ và mở các tệp có tên kết thúc bằng .lnk.

Hơn nữa, để vượt qua sự phát hiện của phần mềm bảo mật, nhiều chiến dịch lừa đảo giờ đây đã bảo vệ bằng mật khẩu các tệp đính kèm, thêm một bước để nạn nhân phải thực hiện để truy cập các tệp độc hại.

Cuối cùng, các giải pháp bảo mật email có các cơ chế giúp hạn chế rủi ro và cải thiện khả năng bắt các file độc hại.

Theo Bleeping computer