Xu Hướng & Thị Trường

VMware cảnh báo quản trị viên vá lỗi nghiêm trọng vượt qua xác thực ngay lập tức

Ngày 02/08, VMware cảnh báo quản trị viên cần khẩn trương vá một lỗ hổng nghiêm trọng (CVE-2022-31656) cho phép kẻ tấn công chiếm đặc quyền quản trị viên mà không cần xác thực, có điểm CVSSv3 là 9.8/10.

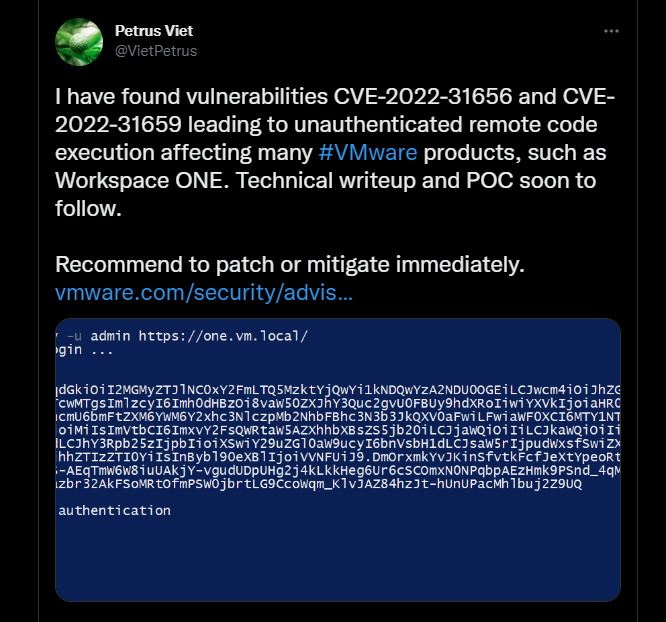

CVE-2022-31656 được chuyên gia an ninh mạng người Việt có nickname là “Petrus Viet” của VNG Security báo cáo, ảnh hưởng đến các phiên bản VMware Workspace ONE Access, Identity Manager và vRealize Automation.

VMware đánh giá: “Lỗ hổng nghiêm trọng này cần được vá hoặc giảm thiểu ngay lập tức theo hướng dẫn trong VMSA,”

“Tất cả các môi trường đều khác nhau, có mức độ chấp nhận rủi ro khác nhau và có các biện pháp kiểm soát an ninh và phòng thủ chuyên sâu khác nhau để giảm thiểu rủi ro, vì vậy khách hàng cần phải tự đưa ra quyết định về cách thức tiến hành. Tuy nhiên, với mức độ nghiêm trọng của lỗ hổng, chúng tôi khuyến nghị phải hành động ngay lập tức”.

Danh sách các sản phẩm VMware và phiên bản bị ảnh hưởng bao gồm:

- VMware Workspace ONE Access (Access) phiên bản 21.08.0.1, 21.08.0.0 (Linux)

- VMware Workspace ONE Access Connector (Trình kết nối truy cập)

- VMware Identity Manager (vIDM) phiên bản 3.3.6, 3.3.5, 3.3.4 (Linux)

- Trình kết nối VMware Identity Manager (Trình kết nối vIDM) phiên bản 3.3.6, 3.3.5, 3.3.4 (Linux)

- VMware vRealize Automation (vRA) phiên bản 7.6 (Linux)

- VMware Cloud Foundation vRA phiên bản 3.x, vIDM phiên bản 4.4.x, 4.3.x, 4.2.x

- vRealize Suite Lifecycle Manager phiên bản 8.x

Theo VMware, chưa có bằng chứng cho thấy lỗ hổng vượt qua xác thực CVE-2022-31656 đang bị khai thác trên thực tế.

Khắc phục tạm thời

Công ty cũng chia sẻ một giải pháp tạm thời cho những khách hàng không thể vá thiết bị của họ ngay lập tức.

Giải pháp yêu cầu quản trị viên vô hiệu hóa tất cả người dùng ngoại trừ một quản trị viên được cấp quyền và đăng nhập qua SSH để khởi động lại dịch vụ Horizon Workspace.

Tuy nhiên, VMware không khuyến khích sử dụng biện pháp này và cách duy nhất để giải quyết triệt để là vá các sản phẩm tồn tại lỗ hổng: “Quyết định vá hay sử dụng giải pháp thay thế là của bạn, nhưng VMware luôn khuyến nghị vá lỗi là cách đơn giản và đáng tin cậy nhất để giải quyết vấn đề này”.

Ngoài ra, hãng cũng vá nhiều lỗi khác cho phép kẻ tấn công thực thi mã từ xa (CVE-2022-31658, CVE-2022-31659, CVE-2022-31665) và leo thang đặc quyền lên quyền “root” (CVE-2022-31660, CVE- 2022-31661, CVE-2022-31664) trên các máy chủ chưa được vá.

Vào tháng 5/2022, VMware đã vá một lỗ hổng nghiêm trọng vượt qua xác thực tương tự (CVE-2022-22972) trong các phiên bản Workspace ONE Access, VMware Identity Manager (vIDM) và vRealize Automation.

Nguồn Bleeping Computer