Xu Hướng & Thị Trường

WinRAR SFX có thể chạy PowerShell mà không bị phát hiện

Hacker đang thực hiện một chiến dịch tấn công bằng cách thêm các tính năng độc hại vào các tập tin tự giải nén của WinRAR.

Các tập tin tự giải nén (SFX) được tạo ra bằng phần mềm như WinRAR hoặc 7-Zip thực chất là các tập tin thực thi chứa dữ liệu được nén lại cùng với một đoạn mã giải nén tích hợp sẵn. Các tập tin SFX có thể được bảo vệ bằng mật khẩu để ngăn chặn truy cập trái phép.

Mục đích của các tập tin SFX là đơn giản hóa việc phân phối dữ liệu được nén cho người dùng không có tiện ích để giải nén gói tin.

Những nhà nghiên cứu tại công ty an ninh mạng CrowdStrike đã phát hiện ra việc lạm dụng các tập tin SFX trong quá trình điều tra, ứng phó sự cố gần đây.

Các cuộc tấn công SFX trong thực tế

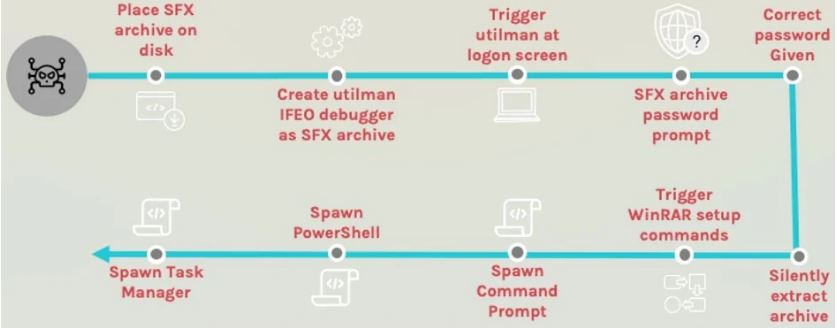

Phân tích của Crowdstrike phát hiện ra hacker đã sử dụng thông tin đăng nhập bị đánh cắp để lạm dụng ‘utilman.exe’ và cài đặt nó để khởi chạy tệp SFX được bảo vệ bằng mật khẩu có trên hệ thống.

Utilman là một ứng dụng truy cập có thể được thực thi trước khi người dùng đăng nhập, thường bị lợi dụng bởi các hacker để qua mặt xác thực hệ thống.

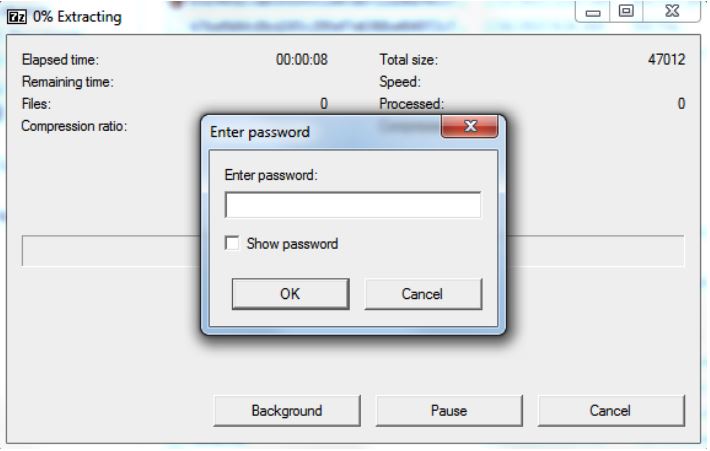

Tệp SFX được kích hoạt bởi utilman.exe được bảo vệ bằng mật khẩu và chứa một tệp văn bản trống được sử dụng như một mồi nhử.

Chức năng thực sự của tệp SFX này là lạm dụng các tùy chọn thiết lập của WinRAR để chạy PowerShell, dấu nhắc lệnh của Windows (cmd.exe) và trình quản lý tác vụ với các đặc quyền hệ thống.

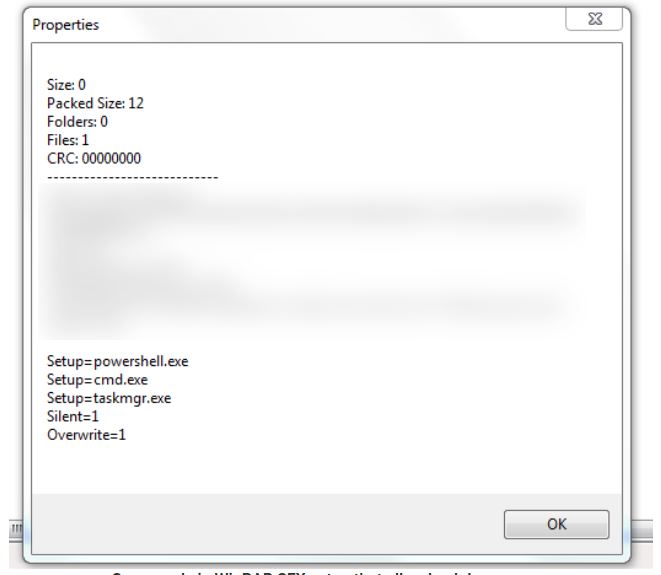

Xem xét kỹ hơn kỹ thuật được sử dụng, Jai Minton của CrowdStrike phát hiện ra rằng kẻ tấn công đã thêm nhiều lệnh để chạy sau khi tệp được giải nén.

Mặc dù không có phần mềm độc hại trong thư mục được giải nén, tin tặc đã thêm các lệnh trong menu thiết lập để tạo thư mục SFX từ đó tạo một backdoor trên hệ thống.

Các chú giải (comment) cho thấy kẻ tấn công đã tùy chỉnh thư mục SFX để không có hộp thoại và cửa sổ nào được hiển thị trong quá trình giải nén. Hacker cũng đã thêm các hướng dẫn để chạy PowerShell, dấu nhắc lệnh và trình quản lý tác vụ.

WinRAR cung cấp một tập hợp các tùy chọn SFX nâng cao cho phép thêm danh sách các tệp thực thi để chạy tự động trước hoặc sau quá trình giải nén, cũng như ghi đè lên các tệp hiện có trong thư mục đích nếu tồn tại các mục có cùng tên.

“Vì tập tin tự giải nén SFX này có thể được khởi chạy từ màn hình đăng nhập, nên tin tặc có sẵn backdoor có thể truy cập để chạy PowerShell, dấu nhắc lệnh Windows và trình quản lý tác vụ với các đặc quyền NT AUTHORITY\SYSTEM, miễn là mật khẩu chính xác được cung cấp” – Crowdstrike giải thích .

Các nhà nghiên cứu cho biết thêm: “Kiểu tấn công này có khả năng không bị phát hiện bởi phần mềm diệt vi-rút truyền thống nếu phần mềm đó tìm kiếm phần mềm độc hại bên trong kho lưu trữ (các kho lưu trữ này thường được bảo vệ bằng mật khẩu) thay vì dựa trên hành vi”.

Tuy nhiên, Crowdstrike cho biết các tệp SFX độc hại có thể bị phát hiện bởi Window defender. Trong một thí nghiệm, hệ thống an ninh của Microsoft đã phát hiện ra tệp thực thi là một tập lệnh độc hại có tên Wacatac và đã cách ly nó. Nhưng phát hiện này chỉ diễn ra một lần và không được lặp lại ở những lần thử nghiệm sau.

Các nhà nghiên cứu khuyên người dùng đặc biệt chú ý đến tập tin tự giải nén SFX và sử dụng phần mềm thích hợp để kiểm tra nội dung của tập tin tự giải nén, đồng thời tìm kiếm các tập lệnh hoặc lệnh tiềm năng được lên lịch để chạy khi giải nén.

Nguồn: Bleeping Computer