Xu Hướng & Thị Trường

Bài học từ cuộc tấn công ransomware làm “chao đảo” hệ thống y tế Ireland

Ngày 14/05/2021, Cơ quan dịch vụ y tế cộng đồng Ireland (HSE) đã phải đóng cửa hệ thống CNTT sau khi trở thành mục tiêu của một cuộc tấn công bằng ransomware. Ảnh hưởng của vụ việc được đánh giá ở cấp quốc gia và trở thành một trong những vụ tấn công nghiêm trọng nhất vào hệ thống y tế từ trước đến nay.

Đâu là kẽ hở khiến tin tặc có thể xâm nhập được vào hệ thống và những bài học nào cần phải rút ra sau sự cố này? Hãng tư vấn PricewaterhouseCoopers (PWC) đã công bố một báo cáo đánh giá độc lập về vụ việc, đồng thời đưa ra những hành động mang tính chiến lược mà HSE cần thực hiện ngay lập tức.

HSE là tổ chức cung cấp tất cả các dịch vụ y tế cho các bệnh viện và cộng đồng trên toàn lãnh thổ Ireland. Tổ chức này vận hành một hệ thống công nghệ thông tin tại gần 4.000 địa điểm, 54 bệnh viện cấp tính với trên 70.000 thiết bị (PC, laptop,…). Đây là được xem là một trong cơ sở hạ tầng trọng yếu của Ireland cần được bảo vệ.

Chuyện gì đã xảy ra?

Nguồn cơn vụ việc bắt đầu từ ngày 18/03/2021, khi một máy tính nhân viên của HSE (Bệnh nhân số 0) mở một email phishing đính kèm file Microsoft Excel chứa mã độc được gửi trước đó 2 ngày.

Chưa đầy một tuần sau, hacker đã thiết lập một kết nối backdoor đến máy tính bị nhiễm này. Sau khi lây nhiễm hệ thống, hacker tiếp tục hoạt động “ẩn thân chi thuật” trong khoảng 8 tuần nữa trước khi bị phát hiện.

Vụ việc sẽ không vỡ lở nếu như không có sự bùng phát của ransomware Conti vào ngày 14/05/2021 khiến một số lượng đáng kể các tài khoản có đặc quyền cao bị xâm phạm (thường là tài khoản quản trị) và kẻ tấn công đã truy cập vào một số máy chủ để trích xuất dữ liệu,…

Nhưng những hồi chuông cảnh báo liên tục bị “thờ ơ”.

Theo báo cáo của PWC, đã có rất nhiều cảnh báo về một vụ xâm nhập nghiêm trọng, nhưng những dấu hiệu “đỏ” đã bị bỏ qua hoặc không được xử lý kịp thời:

- Ngày 31 tháng 3, phần mềm diệt virus của HSE phát hiện 2 công cụ phần mềm thường được các nhóm tấn công bằng ransomware sử dụng là Cobalt Strike và Mimikatz trên máy của “F0”. Nhưng phần mềm diệt virus này lại được đặt ở chế độ giám sát, vì vậy nó đã không ngăn chặn được các lệnh độc hại.

- Ngày 7 tháng 5, lần đầu tiên hacker đã xâm nhập thành công máy chủ của HSE và 5 ngày tiếp theo, chúng đã truy cập được vào 6 bệnh viện trực thuộc HSE.

- Ngày 10/05, một trong số những bệnh viện này đã phát hiện ra hoạt động độc hại trên bộ điều khiển miền Windows của Microsoft, “chiếc chìa khóa vạn năng” trong bất kỳ mạng doanh nghiệp quản lý xác thực người dùng và truy cập mạng.

- Cùng ngày, các chuyên gia đánh giá an ninh mạng lần đầu tìm ra chứng cứ hacker đã xâm nhập hệ thống Bệnh viện C và Bệnh viện L. Phần mềm diệt virus của Bệnh viện C đã phát hiện công cụ Cobalt Strike trên hai hệ thống nhưng lại không cách ly được các file độc hại.

- Ngày 13 tháng 5, nhà cung cấp phần mềm diệt virus của HSE đã gửi email cho đội vận hành an ninh mạng của HSE nêu rõ các cảnh báo chưa được xử lý kể từ ngày 7 tháng 5 trên ít nhất 16 hệ thống. Đội ngũ này sau đó đã yêu cầu nhóm phụ trách máy chủ của HSE khởi động lại các server đang quản lý nhưng đã quá muộn.

- Nửa đêm ngày 14/05 (theo giờ Ireland), tin tặc đã thực thi ransomware Conti trên các hệ thống của HSE. Hậu quả của cuộc tấn công là các dịch vụ bị gián đoạn tại một số bệnh viện, hệ thống mạng của HSE gần như sập hoàn toàn.

80% các phòng khám ngoại trú và dịch vụ chăm sóc sức khỏe chậm trễ trong việc báo cáo kết quả xét nghiệm, phải hủy bỏ lịch hẹn với bệnh nhân. Nhân viên HSE quay lại thời kỳ ghi chép bằng tay do không thể truy cập email. Thông tin cá nhân của người bệnh và nhân viên HSE (khoảng 520 người) đã bị rò rỉ trên chợ đen.

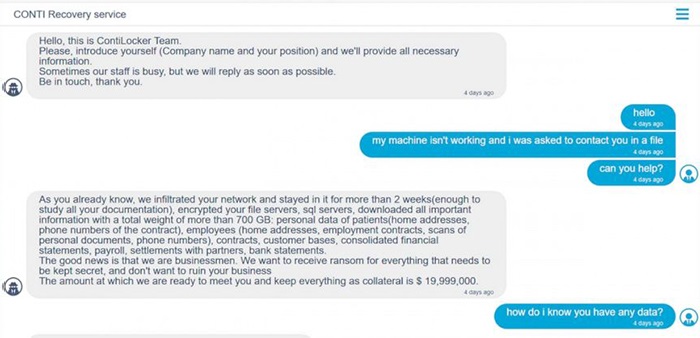

Kẻ đứng sau Conti được xác định là một băng nhóm tội phạm có tên Wizard Spider, hoạt động từ Saint Petersburg, Nga. Ban đầu chúng yêu cầu tiền chuộc là 20 triệu đô la để đổi lấy khóa giải mã các máy chủ HSE. Thế nhưng, chính phủ Ireland cứng rắn khẳng định họ không và sẽ không thỏa hiệp với tin tặc.

Tuy nhiên, không hiểu vì lý do gì khiến tin tặc đã “quay xe” và đưa cho HSE khóa giải mã mà không yêu cầu thanh toán. Nhưng việc khôi phục lại hệ thống lại “ngốn” mất hàng tháng trời, cụ thể HSE đã được hỗ trợ từ lực lượng quân đội và cho đến ngày 21 tháng 9 năm 2021, tổ chức này mới “thở phào nhẹ nhõm” thông báo 100% máy chủ đã được giải mã hoàn toàn.

Những bài học xương máu

PWC nhấn mạnh rằng, vụ việc có thể đã tồi tệ hơn nếu như tin tặc nhắm mục tiêu vào các thiết bị y tế, phần mềm có khả năng tự lây nhiễm, hoặc hệ thống cloud bị lây nhiễm, hay không có khóa giải mã. Lúc đó sẽ không biết có bao nhiêu dữ liệu không thể được khôi phục vì cơ sở hạ tầng backup của HSE chỉ được sao lưu định kỳ dưới dạng lưu trữ tape ở chế độ ngoại tuyến.

Bản báo cáo của PWC đã đưa ra vô số các khuyến cáo, trọng tâm là việc tuyển một “đầu tàu” để định hướng những cải tiến về an ninh mạng đang tăng lên gấp bội sau vụ việc. Nhưng rõ ràng là, HSE còn rất nhiều việc cần phải làm để đạt đến độ “hoàn thiện” trong các hệ thống an ninh mạng của mình. Với khoảng 30.000 hệ thống máy tính Windows 7 đã hết “đát” nhưng vẫn được sử dụng là lỗ hổng cho tin tặc lợi dụng. Hay như tổ chức này còn chẳng có Giám đốc về an ninh thông tin (CISO) hay một Trung tâm điều hành an ninh an toàn (SOC).

PWC ước tính để HSE xây dựng một chương trình an ninh không gian mạng đạt được đến cấp độ có thể nhanh chóng phát hiện và phản ứng với các vụ xâm nhập sẽ “ngốn” một khoản chi phí của vài năm cộng lại.

Tổng giám đốc Paul Reid của HSE cũng tiết lộ chi phí khôi phục sau khi bị ransomware tấn công lên tới 600 triệu đô la. Trong rất nhiều các khoản chi thì có chi phí thuê các chuyên gia kỹ thuật, gồm cả các chuyên gia quốc tế.

Hệ thống công nghệ thông tin của HSE tại thời điểm trước cuộc tấn công được đánh giá là “mong manh”, không đáp ứng được các yêu cầu về tính bảo mật và khả năng phục hồi cần thiết, nhân sự về an ninh mạng vừa thiếu lại còn yếu. HSE có 1.519 nhân sự phụ trách về an ninh mạng trên tổng số hơn 100.000 nhân viên nhưng phần lớn trong số họ lại không có nhiều kinh nghiệm để phát hiện và xử lý sự cố.

Do đó, HSE sẽ cần phải thành lập một Trung tâm SOC để giám sát mạng lưới của họ toàn diện hơn, đầu tư vào nguồn lực con người để nâng cao năng lực của đội ngũ chuyên trách trong lĩnh vực này.

Lời kết

Đại dịch Covid-19 đã và đang tạo áp lực rất lớn lên các dịch vụ chăm sóc sức khỏe, vì vậy không ngạc nhiên khi các tổ chức y tế là miếng mối “béo bở” cho tôi phạm mạng. Một cuộc khảo sát của Forcepoint cho thấy, 75% các chuyên gia tin rằng phần mềm độc hại và ransomware sẽ là mối đe dọa mạng hàng đầu đối với các tổ chức trong năm 2022.

Việc lấp đầy kẽ hở và tăng cường phòng vệ hệ thống an ninh mạng hàng ngày, hàng giờ của đội ngũ an toàn thông tin là vấn đề bức thiết trong bất kỳ lĩnh vực nào. HSE tuy không may mắn khi trở thành mục tiêu, nhưng cũng là hồi chuông cảnh tỉnh cho nhiều đơn vị, tổ chức khác nên coi trọng hơn vấn đề an ninh mạng với những cơ sở hạ tầng cấp quốc gia.

Tổng hợp