Xu Hướng & Thị Trường

Cảnh báo lỗ hổng zero-day trong Microsoft Office

Các nhà nghiên cứu an ninh mạng cảnh báo về một lỗ hổng zero-day trong Microsoft Office có thể đã bị tin tặc sử dụng trong các cuộc tấn công.

Ngày 27 tháng 5, nhà nghiên cứu “nao_sec” phát hiện một tệp tài liệu độc hại trên dịch vụ quét phần mềm độc hại VirusTotal. Tệp Word độc hại, được tải lên từ Belarus, được thiết kế để thực thi mã PowerShell tùy ý khi được mở.

Tệp tài liệu độc hại đã gây được sự chú ý trong cộng đồng an ninh mạng, trong đó nhà nghiên cứu Kevin Beaumont đã xuất bản một số phân tích thú vị về tệp Word này.

Beaumont cho biết: “Tài liệu sử dụng tính năng mẫu từ xa của Word để truy xuất tệp HTML từ máy chủ web, sau đó sử dụng cơ chế ms-msdt MSProtocol URI để tải mã và thực thi một số lệnh PowerShell.“

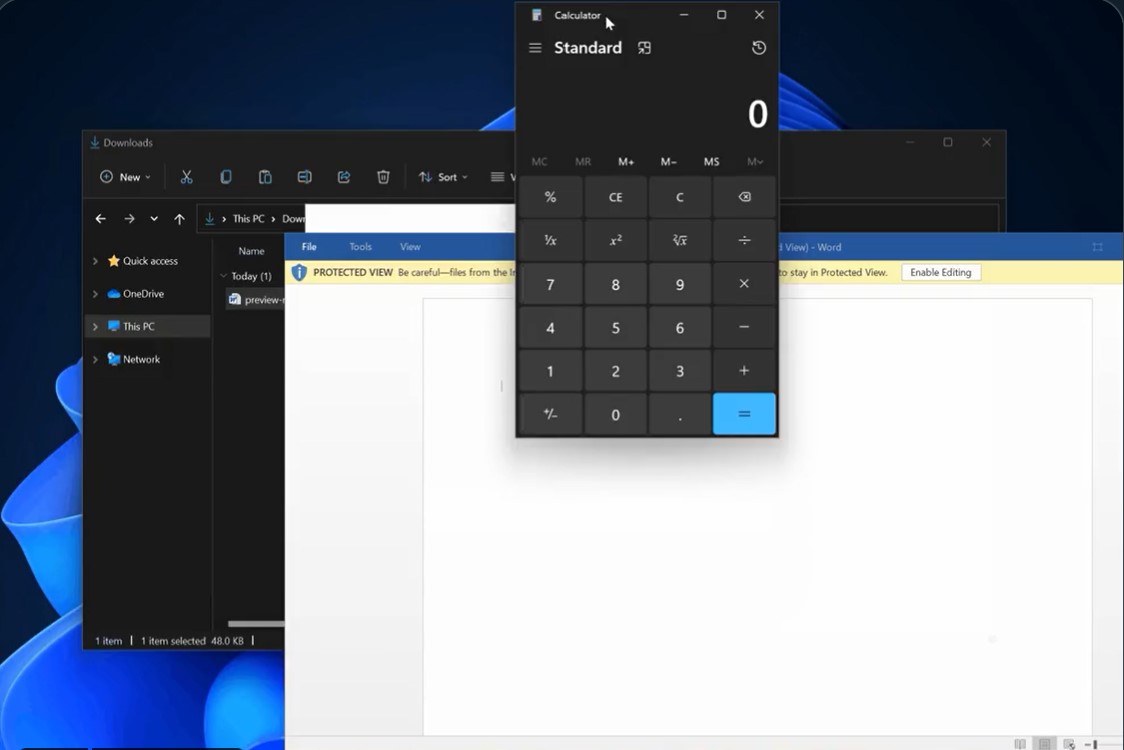

Đáng chú ý, mã độc được thực thi ngay cả khi tính năng macro bị vô hiệu hóa. Phần lớn các mã độc lây lan qua tệp Microsoft Office đều sử dụng macro để phát tán. Microsoft Defender hiện không thể ngăn chặn tệp Word độc hại này thực thi mã trên hệ thống.

Beaumont nói: “Chế độ Protected View có thể hiệu quả để ngăn chặn lỗ hổng, tuy nhiên nếu tài liệu được đổi thành dạng RTF, lỗi vẫn được kích hoạt thậm chí không cần mở tài liệu.”

Nhà nghiên cứu quyết định đặt tên cho lỗ hổng zero day là “Follina” vì tệp độc hại tham chiếu đến 0438, là mã vùng của Follina, một ngôi làng ở Ý.

Tính đến thời điểm này, khoảng một phần ba phần mềm diệt virus trên VirusTotal có khả năng phát hiện tệp Word độc hại này.

Ngoài Beaumont, các nhà nghiên cứu Didier Stevens và Rich Warren của NCC Group cũng xác nhận lỗ hổng Follina cho phép tin tặc thực thi mã tùy ý trên hệ thống chạy Windows và Office. Các phiên bản bị ảnh hưởng bao gồm Office Pro Plus, Office 2013, Office 2016 và Office 2021.

Beaumont nhận thấy lỗ hổng không ảnh hưởng đến các phiên bản thử nghiệm của Office, bao gồm Insider và Current. Điều này cho thấy, Microsoft có thể đang tiến hành vá lỗi.

Tên miền xmlformats[.]com được sử dụng bởi hacker để lưu trữ máy chủ cho việc ra lệnh và kiểm soát ngay lập tức đã bị vô hiệu hóa bởi Namecheap.

Hiện tại, do bản vá chưa được Microsoft phát hành, hai nhà nghiên cứu Both Warren và Beaumont khuyên người dùng sử dụng quy tắc Defender ASR để chặn tất cả các ứng dụng Office tạo các tiến trình con.

Theo Securityweek