Xu Hướng & Thị Trường

Chiến dịch tấn công lợi dụng lỗ hổng zero-day trong Microsoft Exchange

Các nhà nghiên cứu cơ quan an ninh mạng Việt Nam GTSC phát hiện và đưa ra báo cáo về chiến dịch tấn công lợi dụng 2 lỗ hổng zero-day trên Microsoft Exchange. Lỗ hổng có thể cho phép kẻ tấn công thực thi mã từ xa trên hệ thống bị xâm phạm.

Theo GTSC, hacker kết hợp 2 lỗ hổng để triển khai web shell China Chopper trên các máy chủ bị xâm nhập nhằm đánh cắp dữ liệu và thực hiện xâm nhập ngang hàng sang các hệ thống khác trong mạng.

Các nhà nghiên cứu nghi ngờ hacker Trung Quốc đứng đằng sau chiến dịch tấn công do phát hiện mã hóa trong web shell có ký tự là 936, một mã hóa ký tự của Microsoft cho tiếng Trung giản thể.

Các web shell thu thập có liên quan đến Antsword, một công cụ open source quản trị trang web có tính năng hỗ trợ quản lý webshell. Hiện tại Microsoft chưa tiết lộ bất kỳ thông tin nào liên quan đến 2 hổng và chưa gán ID CVE cụ thể.

Các nhà nghiên cứu cho biết các truy vấn được sử dụng trong chuỗi khai thác này tương tự như cuộc tấn công nhắm vào các lỗ hổng ProxyShell.

Theo chuyên gia WhiteHat thống kê trên Shodan, thế giới có khoảng 203.000 hệ thống server Microsoft Exchange đang public ngoài Internet, trong đó Việt Nam ghi nhận gần 500 server.

Việc khai thác gồm 2 giai đoạn:

- Các truy vấn có định dạng tương tự với lỗ hổng ProxyShell: autodiscover/autodiscover.json?@evil.com/ <Exchange-backend-endpoint> &Email=autodiscover/autodiscover.json%3f@evil (.) com

- Sử dụng liên kết trên để truy cập một thành phần trong backend nơi RCE có thể được triển khai.

Các nhà nghiên cứu cho biết: “Kiểm tra phiên bản trên các máy chủ bị tấn công cho thấy các hệ thống này đã được cài đặt bản cập nhật mới nhất, do đó không thể khai thác bằng lỗ hổng Proxyshell”.

Giải pháp tạm thời

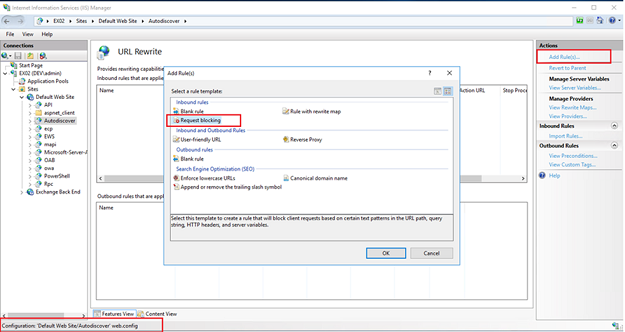

Cho đến khi Microsoft phát hành bản vá để giải quyết 2 lỗ hổng zero-day, người dùng nên áp dụng biện pháp khắc phục tạm thời bằng cách thêm luật máy chủ IIS mới, sử dụng module URL Rewrite:

Trong Autodiscover tại FrontEnd >>> chọn URL Rewrite >>> Request Blocking

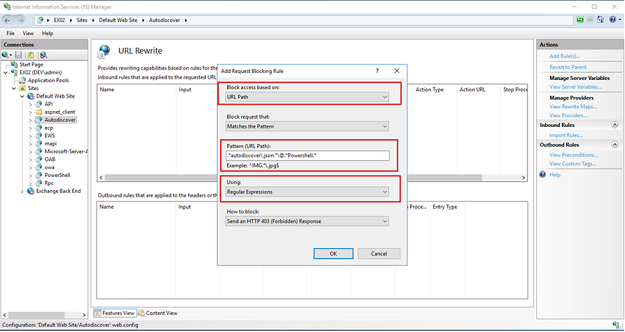

Thêm chuỗi “.*autodiscover\.json.*\@.*Powershell.*“ vào Pattern (URL Path)

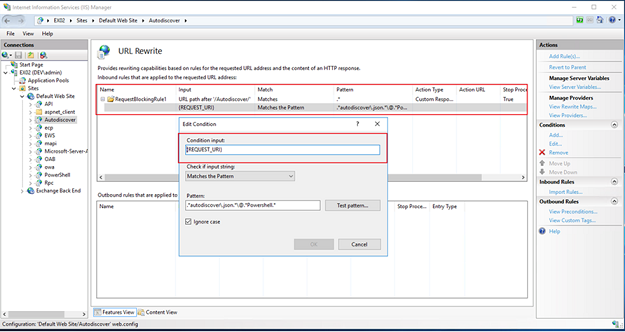

Condition input: Chọn {REQUEST_URI}

Quản trị viên muốn kiểm tra máy chủ Exchange có bị xâm phạm hay không bằng cách chạy lệnh PowerShell sau để quét các tệp nhật ký IIS:

Get-ChildItem -Recurse -Path <Path_IIS_Logs> -Filter “*.log” | Select-String -Pattern ‘powershell.*autodiscover\.json.*\@.*200

Theo BleepingCompute