Xu Hướng & Thị Trường

NGINX đưa ra các biện pháp giảm thiểu lỗi 0-day ảnh hưởng đến cài đặt LDAP

Các nhà bảo trì của dự án máy chủ web NGINX đã công bố các biện pháp để giảm thiểu điểm yếu trong Lightweight Directory Access Protocol (LDAP).

Chuyên gia Liam Crilly và Timo Stark của F5 Networks – đơn vị báo cáo lỗ hổng cho NGINX cho biết trong một khuyến cáo, lỗi chỉ ảnh hưởng đến các bản cài đặt “mẫu” và không ảnh hưởng đến NGINX Open Source và NGINX Plus, nên người dùng không cần thực hiện hành động nào.

Phía NGINX cho biết việc các bản cài đặt LDAP bị ảnh hưởng bởi 1 trong 3 điều kiện nếu việc khai thác liên quan đến:

- Các tham số dòng lệnh được sử dụng để định cấu hình daemon Python

- Các tham số cấu hình tùy chọn và không được sử dụng

- Một thành viên cụ thể xác thực qua LDAP

Nếu bất kỳ điều kiện nào ở trên được đáp ứng, kẻ tấn công có khả năng ghi đè các tham số cấu hình bằng cách gửi các HTTP request header tự tạo và thậm chí vượt qua được các yêu cầu từ thành viên trong nhóm để xác thực thành công LDAP ngay cả khi người xác thực không thuộc nhóm.

Về phía NGINX, các chuyên gia khuyến nghị người dùng đảm bảo các ký tự đặc biệt được loại bỏ khỏi trường tên người dùng trong biểu mẫu đăng nhập hiển thị khi xác thực và cập nhật các tham số cấu hình thích hợp với giá trị trống (“”).

Các nhà bảo trì cũng nhấn mạnh rằng các bản cài đặt “mẫu” LDAP chủ yếu “mô tả cơ chế cách các hoạt động tích hợp và tất cả các thành phần cần thiết xác minh việc tích hợp này”, đồng thời “nó không phải là giải pháp LDAP chuyên sâu dành cho các doanh nghiệp.”

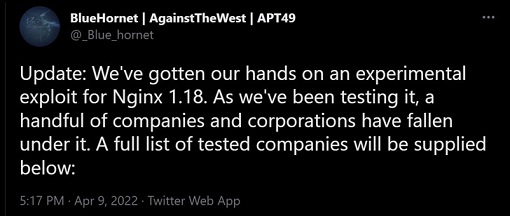

Công bố của NGINX được đưa ra sau khi một nhóm hacker tài khoản Twitter là “BlueHornet” cho biết họ đã có được “bản khai thác thử nghiệm cho NGINX 1.18”.

Nguồn The Hacker News