Xu Hướng & Thị Trường

Phần mềm độc hại BugDrop có thể vượt qua các biện pháp an ninh của Android

Các nhà nghiên cứu vừa phát hiện một loại trojan Android đang được phát triển có khả năng vượt qua các biện pháp an ninh của Google Play Store.

Nhà nghiên cứu Han Sahin của ThreatFabric cho biết: “Trojan này sử dụng một kỹ thuật mới, chưa từng xuất hiện trong phần mềm độc hại Android trước đây, để phát tán trojan ngân hàng Xenomorph cực kỳ nguy hiểm, cho phép tội phạm mạng thực hiện các hành vi gian lận trên thiết bị của nạn nhân”.

Với tên gọi BugDrop, trojan này có khả năng vượt qua các biện pháp an ninh trong phiên bản Android mới nhất, đồng thời trang bị khả năng để chạy với đặc quyền dịch vụ trợ năng (Accessibility Services) của hệ thống.

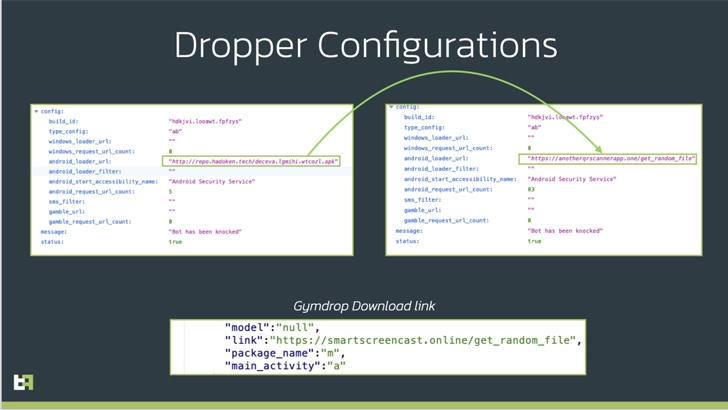

ThreatFabric cho rằng nhóm tội phạm mạng Hadoken Security đứng đằng sau sự phát triển của BugDrop, cũng như các chiến dịch phân phối phần mềm độc hại Android là Xenomorph và Gymdrop.

Trojan ngân hàng thường được triển khai trên các thiết bị Android thông qua các ứng dụng tưởng chừng như vô hại. Mã độc được chèn vào các ứng dụng hiệu suất và tiện ích, sau khi được cài đặt, thường yêu cầu người dùng cấp các quyền cần thiết để tiếp tục sử dụng.

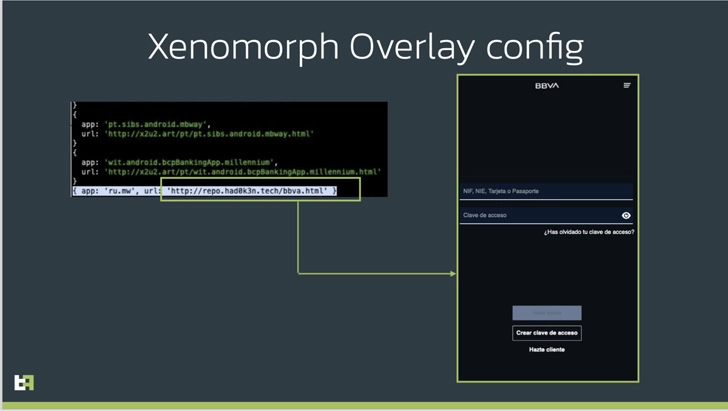

Đáng chú ý, API trợ năng cho phép các ứng dụng đọc nội dung của màn hình và thực hiện các hành động quan trọng của hệ thống. API này đã bị lạm dụng nghiêm trọng, cho phép hacker xem dữ liệu nhạy cảm như thông tin xác thực và thông tin tài chính.

Điều này đạt được thông qua một cuộc tấn công overlay, trong đó trojan được chèn vào các biểu mẫu giống như trang đăng nhập khi nạn nhân mở các ứng dụng tài chính như ví tiền điện tử.

Trong hệ điều hành Android, người dùng có thể cài đặt ứng dụng từ các nguồn không chính thống sử dụng tính năng Sideload. Google đã chặn việc truy cập API trợ năng khi cài đặt ứng dụng từ các nguồn bên ngoài trong Android 13.

Nhưng điều đó không ngăn được hacker tìm cách vượt qua hạn chế an ninh này của Google. BugDrop giả mạo một ứng dụng đọc mã QR và đang được tin tặc thử nghiệm để triển khai các payload độc hại thông qua quá trình cài đặt dựa trên phiên.

“Hacker sử một phần mềm độc hại, có khả năng cài đặt các tệp APK mới trên thiết bị bị nhiễm, nhằm thử nghiệm phương pháp cài đặt dựa trên phiên, sau đó sẽ được tích hợp trong một cách thức tinh vi và phức tạp hơn”, nhà nghiên cứu cho biết và cảnh báo, nếu phương pháp này thành công, tin tặc có thể triển khai nhiều loại trojan ngân hàng mới có khả năng vượt qua các biện pháp an ninh nghiêm ngặt.

Để đảm bảo an toàn, trước khi cài đặt bất kỳ một ứng dụng nào, người dùng nên xem xét kỹ lưỡng thông tin về ứng dụng, nhà phát triển, các đánh giá và các quyền ứng dụng yêu cầu.

Theo The Hacker News