Xu Hướng & Thị Trường

Tin tặc Trung Quốc sử dụng bộ rootkit mới để theo dõi người dùng Windows 10

Một nhóm hacker sử dụng ngôn ngữ Trung Quốc được cho là có liên quan đến các hoạt động nhắm vào người dùng Đông Nam Á kể từ tháng 7 năm 2020. Mục tiêu của nhóm là thâm nhập và triển khai rootkit chế độ nhân (kernel-mode) trên các hệ thống Windows.

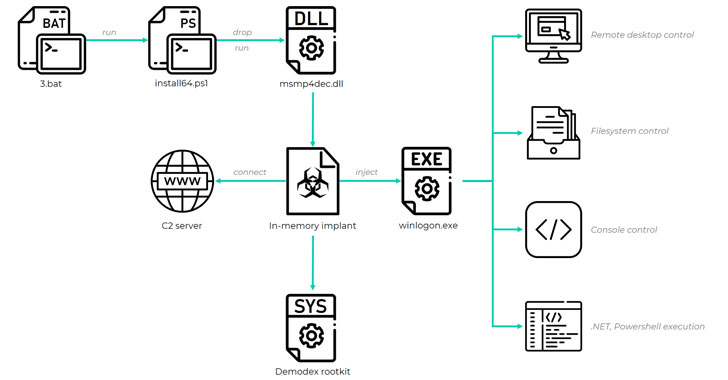

Kaspersky gọi nhóm tấn công là GhostEmpanga. Nhóm được cho là đã sử dụng “framework phần mềm độc hại nhiều giai đoạn phức tạp”, cho phép kiểm soát từ xa đối với các máy chủ được nhắm mục tiêu.

Kaspersky đặt tên cho rootkit là Demodex, với các vụ lây nhiễm được báo cáo xảy ra tại các quốc gia như Malaysia, Thái Lan, Việt Nam, Indonesia, thậm chí là Ai Cập, Ethiopia và Afghanistan.

GhostEmpool đã sử dụng nhiều phương pháp xâm nhập khác nhau để thực thi phần mềm độc hại trong bộ nhớ, điển hình nhất là khai thác các lỗ hổng đã biết trong các máy chủ public như Apache, Window IIS, Oracle và Microsoft Exchange.

Sau khi lây nhiễm thành công, hacker sẽ triển khai từ xa rootkit Demodex từ một hệ thống khác trong cùng mạng sử dụng phần mềm hợp pháp như WMI hoặc PsExec.

Để vượt qua bước xác thực Driver Signature Enforcement trên Windows nhằm thực thi code ngẫu nhiên, chưa được ký trên nhân, Demodex sử dụng một trình điều khiển có chữ ký nguồn mở và hợp pháp có tên (” dbk64.sys”) tích hợp sẵn trên Cheat Engine, một ứng dụng được sử dụng để đưa các trò gian lận vào trò chơi điện tử.

Các nhà nghiên cứu cho biết, việc hoạt động trong thời gian dài, nhắm vào các nạn nhân VIP, cùng bộ công cụ tiên tiến… cho thấy nhóm hacker có kỹ năng cao. Để phát hiện, nhóm nghiên cứu đã phải áp dụng một loạt các kỹ thuật phân tích phức tạp như anti-forensic và anti-analysis.

Báo cáo được đưa ra khi một nhóm tấn công có mối liên hệ với Trung Quốc với mật danh TAG-28 đã bị phát hiện đứng sau các vụ thâm nhập vào các cơ quan chính phủ và truyền thông Ấn Độ như The Times Group, Cơ quan quản lý Nhận dạng duy nhất (UIDAI) và sở cảnh sát bang Madhya Pradesh.

Công ty an ninh mạng Recorded Future cũng đã phát hiện ra hoạt động nhắm vào một máy chủ mail của Roshan, một trong những nhà cung cấp viễn thông lớn nhất Afghanistan, liên quan đến 4 tổ chức được nhà nước Trung Quốc bảo trợ là RedFoxtrot, Calypso APT, Winnti và PlugX.

Theo Thehackernews